Cisco에서 제안한 TCP SYN Flooding 공격 차단 솔루션

① Intercept 모드 : 라우터로 들어오는 SYN 패킷을 서버에 바로 넘기지 않고 라우터에서 클라이언트와 연결을 맺으며 연결이 정상적으로 이루어지면 클라이언트 대신 서버와 연결을 맺고 두 연결을 포워딩 시켜주는 방식이다.

② Watch 모드 : SYN 패킷을 그대로 통과시키고 일정시간 동안 연결이 이루어지지 않으면 라우터가 중간에서 SYN 패킷을 차단한다.

<TCP Intercept>

- Server 앞에 위치한 Network Device(ex. Router, Firewall..)에서 SYN Flooding 공격을 방어할 수 있는 방법

중간에 위치한 Network Device가 Clinet와 Server가 교환하는 3-way handshakes 과정을 중간에서 가로챈 다음 자신인 Server인 척 Client 대신 Connecton을 맺는다.

만약 Client에게 최종 ACK를 30초 동안 수신하지 못할 경우에는 해당 연결을 차단 정상적으로 최종 ACK를 수신하게 되면 해당 Connection 정보를 Server에게 전달한다.

- TCP Intercept 모드는 다음과 같다.

1) Intercept 모드

-> Default (기본) 모드, 위의 설명처럼 중간에 위치한 Network Device가 Server 대신 Connection을 수립하는 모드

2) Watch 모드

-> 수동적인 모드로 Network Device가 직접 Connection을 맺지 않고 Client와 Server 사이에서 3-way handshake 과정을 중간에서 지켜보다가 Client 측에서 최종 ACK를 전송하지 않을 경우 연결을 강제로 종료하게 만든다.

- L4 Switch의 경우도 'Delay Binding' 이라는 명칭으로 비슷한 기능을 지원한다.

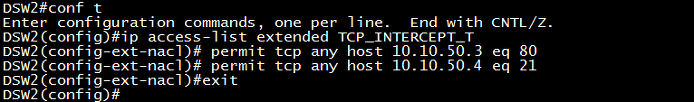

1) watch 모드

<DSW1 / DSW2>

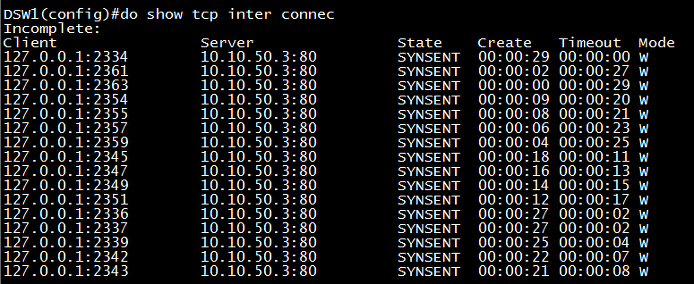

2) Intercept 모드

<DSW1/DSW2>

conf t

ip tcp intercept modr intercept

- 확인 방법

댓글 0

| 번호 | 제목 | 글쓴이 | 날짜 | 조회 수 |

|---|---|---|---|---|

| 23 | 새로 출시한 모의 해킹 OS | 미르다테 | 2024.12.30 | 91 |

| 22 | 맬웨어(Malware) 감지를 위한 테스트 사이트 | 미르다테 | 2024.12.30 | 103 |

| 21 | hashcat 사용법 | 미르다테 | 2024.12.30 | 104 |

| 20 | 포맷스트링 공격(Format String Attack) | 미르다테 | 2024.12.30 | 104 |

| 19 | Cross Site Scripting(XSS)이란? | 미르다테 | 2024.12.30 | 120 |

| 18 | Cross-Site Request Forgery(CSRF)이란? | 미르다테 | 2024.12.30 | 103 |

| 17 | MS-Office의 DDE 취약점을 이용한 공격 주의 | 미르다테 | 2024.12.30 | 104 |

| 16 | 하트블리드(HeartBleed) | 미르다테 | 2024.12.30 | 97 |

| » | Cisco에서 제안한 TCP SYN Flooding 공격 차단 솔루션 TCP Intercept | 미르다테 | 2024.12.30 | 83 |

| 14 | Trinoo를 이용한 DDos 공격(UDP사용) | 미르다테 | 2024.12.30 | 76 |

| 13 | DRDoS 공격 기법 | 미르다테 | 2024.12.30 | 86 |

| 12 | 포트 스캐닝 (Port Scanning) 기법 | 미르다테 | 2024.12.30 | 90 |

| 11 | Smurf Attack, 스머프 공격 이란 무엇인가 | 미르다테 | 2024.12.30 | 78 |

| 10 | 트랩도어(Trapdoor) | 미르다테 | 2024.12.30 | 80 |

| 9 | 워터링 홀(Watering Hole) 공격 | 미르다테 | 2024.12.30 | 78 |

| 8 | 서비스거부(Dos) 공격 Teardrop, Land attack, Syn Flooding, Smurf attack | 미르다테 | 2024.12.30 | 107 |

| 7 | 구글(Google) 검색엔진을 이용한 해킹 | 미르다테 | 2024.12.30 | 29795 |

| 6 | Httpry | 미르다테 | 2024.12.30 | 80 |

| 5 | URLSnarf | 미르다테 | 2024.12.30 | 96 |

| 4 | 최고의 무료 보안 도구 20선 | 미르다테 | 2024.12.30 | 91 |