재해복구시스템 유형

<구축형태별 구분>

① 독자구축 : 재해복구시스템을 독자적으로 구축하는 방식으로, 보안 유지 및 복구의 신뢰성이 가장 높으나, 구축 및 유지비용이 가장 많이 소요된다. 비교적 규모가 큰 금융기관 등에서 주로 채택하고 있는 방식이다.

② 공동구축 : 두 개 이상의 기관이 재해복구시스템을 공동으로 이용하는 방식이다. 비용 측면에서 독자구축의 경우보다 적게 소요되지만 보안과 운용 측면에서는 고려할 사항이 많고, 광역재해 발생 시 공동이용기관 간의 동시 재해복구가 불가능하다는 단점이 있다. 이 방식에서는 공동이용기관의 합의가 매우 중요하다.

③ 상호구축 : 별도의 재해복구시스템을 구축하는 대신, 두 개 이상의 기관이 상호 간의 재해복구시스템의 역할을 수행하거나, 단일 기관이 여러 개의 정보시스템 사이트를 가지고 있는 경우에는 사이트 상호간에 서로 재해복구센터의 역할을 수행하도록 하는 방식이다. 구축 및 운영비용이 저렴한 장점이 있으나 서로 다른 기관과 이러한 방식의 재해복구시스템을 구축하는 경우 보안성 및 재해복구에 대한 신뢰성이 대단히 낮다.

<운영 주체별 구분>

① 자체 운영 : 기관 자체의 인력으로 재해복구시스템을 운영하는 방식이다. 보안성 및 신뢰성이 가장 높으나, 재해복구를 위한 추가의 인력이 확보되어야 하며 운영비용이 높다. 일반적으로 독자구축형 재해복구센터에서 사용되는 운영방식이다.

② 공동운영 : 두 개 이상의 기관이 재해복구시스템의 운영인력을 상호 공유하는 방식이다. 일반적으로 공동구축형 또는 상호구축형 재해복구시스템에서 사용되는 운영방식이다. 자체 운영에 비해 운영비용을 절감할 수 있으나, 기관 간 신뢰가 전제되어야 하고, 보안성 유지를 위한 협의가 중요하다.

③ 위탁운영 : 재해복구시스템의 운영을 민간 IDC 운영자 등 외부의 다른 기관에 위탁하는 방식이다. 정보시스템 운영기관의 보안성 유지가 가장 큰 문제로 대두되나, 위탁 운영 업체의 보안 유지에 대한 신뢰성이 높다면 전문적인 재해복구서비스를 제공받을 수 있으며 초기투자 비용이 적게 드는 장점이 있어, 최근 사용이 증가하는 추세에 있다. 미국의 대형금융기관 및 공공기관 등에서 이러한 형태의 사용 예를 볼 수 있다.

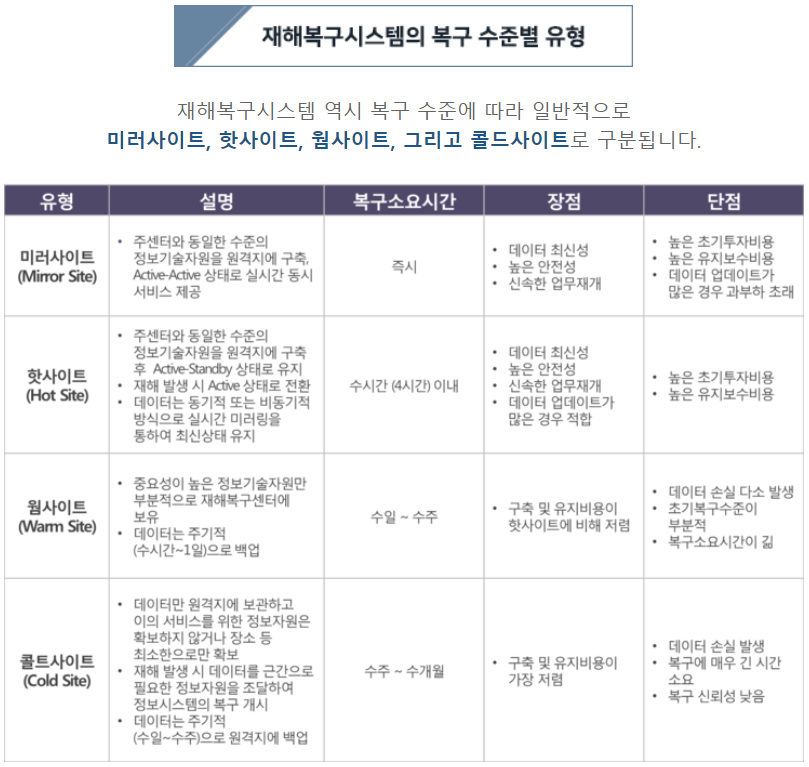

<복구 수준별 유형>

① 미러 사이트(Mirror Site) : 주요 운영 시스템 DBMS에 대한 실시간 미러링으로 주 센터와 백업센터 간 동일한 시스템 이미지 구성 및 데이터 손실이 없어 재해/장애 발생 시에도 영향이 없는 복제 시스템을 구성한다. 또한 주 센터 및 백업센터간 네트워크 이중화 구성을 통해 신속한 복구가 가능하다. 말단 사용자는 장애 상황을 알 수가 없다. (Active-Active 방식). 즉시 복구 방식.

② 핫 사이트(Hot Site) : 미러 사이트와 거의 동일한 방식이나 시설 측면에서 완벽한 이중화는 아니고, 주 센터와 백업센터 간의 DB를 직접 이중화하는 방안이다. 백업센터에서 LOG를 적용하여 DB를 갱신하는 시간이 소요된다. 재난 발생으로 영향을 받는 업무기능을 즉시 복구할 수 있도록 전산센터와 동일한 모든 설비와 자원을 보유하고 있는 거의 완전한 시설로서 수 시간 안에 가동이 이루어질 수 있다. (Active-Stand by 방식)

③ 웜 사이트(Warm Site) : 주기적으로 시스템 및 데이터 백업 테이프를 로컬이나 원격지에 보관 및 소산하는 방식으로 전통적인 백업 방식이다. 저비용 구성이 가능하고 대부분의 테이프(TAPE) 및 디스크(DISK) 백업 방식이 여기에 속한다. 부분적으로 설비가 있는 백업 사이트로서 대개 디스크 드라이브, 테이프 드라이브와 같이 가격이 저렴한 선택적인 주변기기를 가지고 있으나 주 컴퓨터는 가지고 있지 않다.

④ 콜드 사이트(Cold Site) : 주요 업무에서 발생하는 데이터, 원격지 배치(Batch)형 작업 및 비실시간 백업으로 처리한다. 재난 발생 시 새로운 컴퓨터를 설치할 수 있는 컴퓨터실을 미리 준비해 둔 것으로 별다른 장비를 가지고 있지 않다.