스카다(Supervisory Control And Data Acquisition, SCADA)는 일반적으로 작업공정, 시설, 설비 등을 모니터링하고 제어하는 산업 제어 시스템의 한 종류입니다. 실제로 발전소, 철도, 상수도, 도로 신호 체계, 전기, 통신 시스템, 공항 등 현대사회의 기반시설입니다. 이러한 사회 기반시설을 노리는 공격을 스카다 공격이라고 합니다.

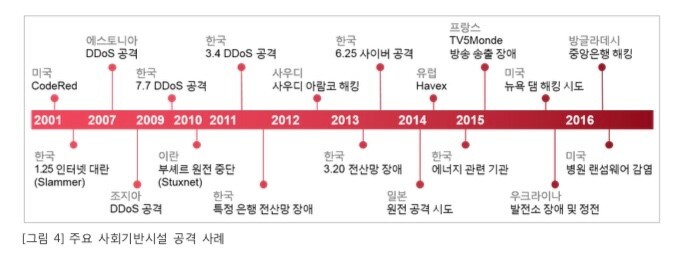

핵티비스트는 악성코드를 이용해 정치적 메시지를 전달하고 관심을 호소하는 수준에 머물기도 하지만 특정 국가의 사회기반시설에 대한 사이버 공격으로 나타나는 경우도 있습니다. 특히 적대 국가나 테러 단체에 의한 사회기반시설 공격은 사회적 혼란을 야기하거나 시민들의 생명과 국가 안보에 심각한 위협이 될 수 있다.

물리적으로도 보호된 상태고 폐쇄된 네트워크 망에서 사용되기 때문에 안전하다는 생각이 있지만, 스카다 시스템에도 보안 취약점이 분명 존재합니다. 제어 소프트웨어의 접근 권한과, 스카다 네트워크 패킷에 대한 접근 권한의 보안 등이 주요 취약점으로 손꼽힙니다.

- 공격 방식

1) 이메일

공격 대상자를 정해 악의적인 이메일을 보내는 것이 가장 일반적인 공격 방식이다. 보통 개인 메일이나 업무 메일로 가 장하여 메일 본문에 악성코드를 다운로드하는 웹 페이지의 주소(URL)를 포함하거나 악성코드가 포함된 파일을 첨부한 다. 공격 대상자가 악성코드에 감염되면 이를 통해 네트워크로 연결된 내부 시스템을 하나씩 장악해 갈 수 있다.

2) 워터링홀(Watering hole) 기법

워터링 홀(Watering hole) 기법은 사람들이 관심을 가질만한 웹사이트를 해킹한 후 해당 사이트를 방문한 사용자의 시 스템을 감염시키는 방법이다. 사용자의 시스템이 인터넷에 연결되어 있을 경우에 가능한 방식으로, 망분리가 되어 있을 경우 한계가 있을 수 있다.

3) 업데이트 서버 변조

공격 대상이 주로 사용하는 소프트웨어의 업데이트 서버를 해킹해 해당 프로그램이 업데이트될 때 악성코드를 감염시 키는 방식이다. 공격 대상 시스템의 IP에서 접속할 때만 악성코드가 다운로드되도록 하는 경우가 많아 외부에서는 감염 사실을 파악하기 어렵다. 그러나 대부분의 사회기반시설은 폐쇄망으로 구축되어 있고 인터넷에 연결된 일부 시스템에 서만 업데이트 서버에 접속할 수 있기 때문에 이러한 공격은 거의 나타나지 않는다.

4) 이동식 저장매체

폐쇄망을 사용하는 곳에서도 자료 전달 등을 위해 USB와 같은 이동식 저장매체 사용이 필요한 경우가 있다. 대부분 보 안 심사를 거친 USB를 이용하지만 이 경우에도 USB 내부의 파일이 안전하다고 보장할 수는 없다. 예를 들어, 시스템 유지 보수를 위해 USB를 반입할 때 이 USB에 존재하는 악성 파일이 시설 내부로 유입될 수 있다. 실제로 지난 2010년 발견된 스턱스넷 악성코드도 USB를 통해 감염되었으며, 2016년 4월 독일 원전에서 발견된 다수의 악성코드도 USB를 통해 전파되는 악성코드였다.

5) 설치 프로그램 변조

공격 대상 조직이 내부적으로 사용하는 프로그램의 제작 업체를 해킹해 배포 파일에 악성코드를 포함해 공격 대상 내 부로 침입할 수 있다. 정식 업체에서 제공되는 파일이기 때문에 별 다른 의심없이 내부로 반입되기 쉽다. 하벡스(Havex) 악성코드가 이런 방식으로 침입했다.

6) 협력 업체 또는 유지 보수 업체 해킹

일반 기업은 물론 사회기반시설에서도 유지 보수 업체를 통해 시스템을 관리한다. 대부분 협력 업체에서 반입하는 소프 트웨어에 대해서는 별다른 검사를 하지 않고 있다. 공격 대상의 유지 보수 업체나 협력 업체를 해킹해 공격 대상 내부 로 반입되는 프로그램에 악성코드를 포함시켜 내부에 침입하는 방법을 사용할 수 있다. 또는 협력 업체가 공격 대상 시 설의 내부에서 사용할 프로그램을 제작하는 업체를 해킹해 침입 경로로 이용할 수 있다.

특히 지하철, 교통 제어 시스템 등 의외로 인터넷과 연결되어 있는 스카다 망이 많아 언제든 해커의 표적이 될 수 있으므로 주의해야 합니다.