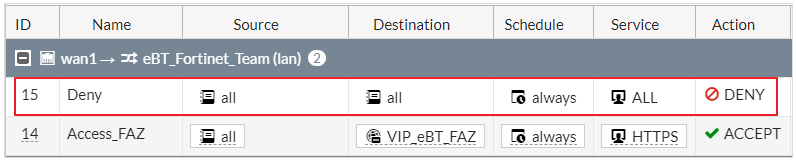

FortiGate에서 아래와 같이 외부(all)에서 내부(all)로의 정책(ID 15)을 차단으로 설정했지만, VIP 정책(ID 14)은 차단되지 않고 허용된다.

FortiOS에서는 VIP 객체와 Firewall Address 객체는 완전히 다른 객체로 판단하다. 즉 Firewall Address 객체인 "all" 과 VIP 객체인 "VIP_eBT_FAZ" 객체는 서로 다른 별개의 영역으로 판단하게된다. 따라서 "VIP_eBT_FAZ"접속하는 트래픽은 "all"에 매칭되지 않고, ID 15 정책에 의해 허용된다.

차단하려면 VIP 객체에 대한 차단 정책을 생성해야 한다.

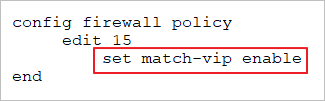

또는 ID 15 정책에 아래와 같은 옵션을 추가하여, VIP 객체에 대해서도 매칭되도록 설정 할 수 있다.

------------------------------------------------------------------------------------------------------------------

문제 해결 팁: VIP 트래픽이 '모든' 대상을 포함하는 방화벽 정책과 일치하지 않음

| 설명 | 이 문서에서는 VIP 트래픽이 대상이 '모두'로 설정된 방화벽 정책과 일치하지 않는 문제를 해결하는 방법을 설명합니다. |

| 범위 | FortiGate v7.2.2 및 이하. |

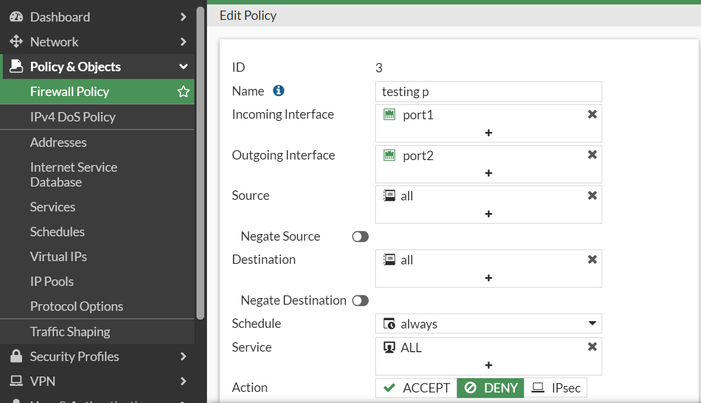

| 해결책 | 가끔 'WAN'에서 'LAN'으로 방화벽 정책을 생성할 때 목적지를 '모두'로 설정하면 VIP 트래픽이 정책에 의해 필터링되지 않습니다. 예를 들어, 작업이 '거부'로 설정되어 있어도 허용됩니다. 기본적으로 정책은 VIP 객체 트래픽이 호출되는 경우에만 VIP 객체 트래픽과 일치합니다. 대상이 '모두'인 경우에는 일치하지 않습니다. 정책과 일치하려면 해당 정책의 CLI 구성에서 'set match-vip enable' 옵션을 활성화합니다. 그 후 VIP 트래픽은 정책과 일치하고 의도한 대로 거부됩니다. 메모 : FortiGate는 먼저 DNAT 검사를 수행한 다음 보안 정책을 적용하기 때문에 대상 주소 객체는 VIP 객체의 '매핑된 IP'여야 합니다.

메모:

|